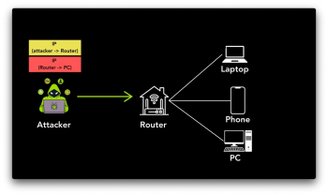

Vulnerabilidades em protocolos de tunelamento recém-descobertas podem afetar milhões de dispositivos como roteadores domésticos e servidores de VPN, entre outros, favorecendo ataques cibernéticos e acessos não autorizados à rede em vários países, incluindo o Brasil. Detalhes sobre as falhas foram divulgados na última semana.

Há pelo menos 4,2 milhões de hosts de tunelamento vulneráveis, segundo o pesquisador de segurança Mathy Vanhoef, que possibilitam uma ampla gama de ataques como negação de serviço (DoS) e falsificação de DNS. Como muitos desses hosts aceitam tráfego de tunelamento sem verificar a identidade do remetente, invasores podem explorá-los para atividades maliciosas.

Manipulando os hosts abertos para o envio de dados, cibercriminosos conseguem ocultar sua verdadeira origem e dificultar o rastreamento até eles. Dessa forma, utilizam as brechas para ataques anônimos e acessos não autorizados a redes privadas associadas aos hosts sequestrados.

Os protocolos de tunelamento afetados são IPIP/IP6IP6, GRE/GRE6, 4in6 e 6in4, que possibilitam a comunicação contínua em diversas redes, de acordo com a Top10VPN, que também participou da descoberta. As vulnerabilidades foram identificadas como CVE-2024-7595, CVE-2025-23018/23019 e CVE-2024-7596.

Países mais afetados

China, França, Japão, Estados Unidos e Brasil são os países mais afetados pelas vulnerabilidades nos protocolos de tunelamento, segundo o relatório, que também detalha impactos em mais de 11 mil sistemas autônomos. Roteadores usados por empresas como Telmex, Softbank, Eircom e China Mobile estão entre os maiores afetados.

Há, ainda, 1.365 servidores VPN vulneráveis, incluindo serviços usados por consumidores e empresas, e 1.200 modelos de roteadores DNS dinâmicos vulneráveis. A pesquisa destaca o grande impacto em dispositivos fornecidos aos clientes pela operadora francesa Free.

Os autores da descoberta reforçam a necessidade de adoção de medidas de segurança aprimoradas nos protocolos afetados para a mitigação de riscos. Auditorias de segurança regulares, atualizações de software para a correção de falhas e uma maior conscientização de administradores de sistemas e usuários finais são algumas das ações sugeridas.