Um novo método de disseminação do malware VenomRAT está sendo usado para infectar dispositivos, conforme revelaram pesquisadores de segurança cibernética da ForcePoint X-Labs na última semana. A campanha mira o roubo de dados confidenciais das vítimas.

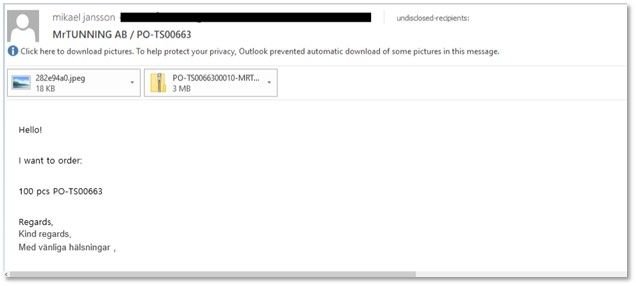

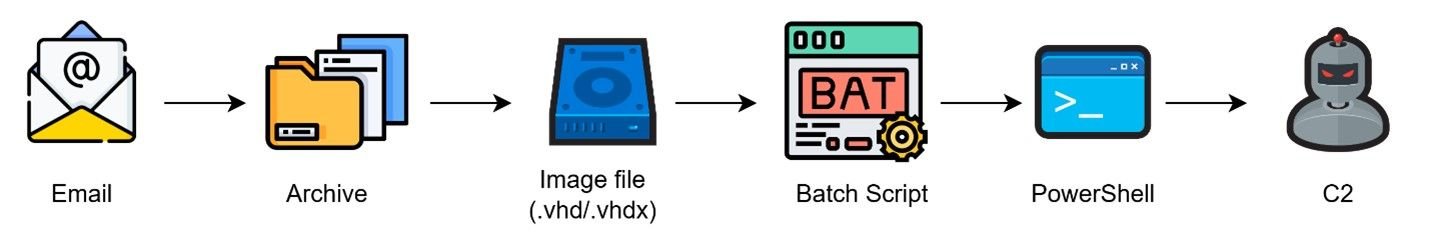

Para escapar das ferramentas de detecção instaladas no computador, o agente malicioso está sendo enviado escondido em um arquivo de imagem de disco rígido virtual (.vhd). Ele chega ao alvo por meio de email de phishing que se passa por um pedido de compra supostamente legítimo.

A mensagem falsa contém um anexo com arquivo .vhd, geralmente usado em máquinas virtuais para simular um disco rígido físico. Ao clicar nele, a vítima não se depara com uma unidade cheia de arquivos legítimos, como normalmente acontece, e sim com um script malicioso que irá infectar o dispositivo.

Esconder malwares como o VenomRAT em arquivos .vhd é uma nova e eficaz estratégia para ampliar o alcance de campanhas maliciosas, como destaca a empresa. Como esse tipo de arquivo foi projetado para a virtualização de discos, pode não ser detectado por antivírus e outras soluções de segurança.

Como age o VenomRAT?

Quando clica no anexo da mensagem fraudulenta, a vítima ativa o software malicioso, sem saber, e dá início a um processo que inclui a autorreplicação, garantindo que uma cópia esteja sempre disponível, e a sua adição à pasta de inicialização. Dessa forma, o malware será executado todas as vezes que o dispositivo for ligado.

Além disso, ele modifica o registro do Windows para dificultar sua detecção e remoção, e se conecta à plataforma de compartilhamento de texto Pastebin em busca de instruções enviadas pelo invasor a partir de um servidor remoto. Estabelecido no sistema, o programa nocivo passa a registrar o que é digitado e a roubar dados.

Durante a ação, ele também baixa componentes para melhorar a criptografia e a manipulação do sistema, armazenando as informações coletadas em um arquivo de configuração. A versão do VenomRAT associada a essa campanha é aprimorada com um serviço remoto que dificulta ainda mais a detecção, segundo o relatório.

Vale lembrar que malware é um programa malicioso que infecta dispositivos e redes com o objetivo de roubar dados para obter vantagem financeira. Números de cartões de crédito, documentos e senhas são algumas das informações geralmente procuradas pelos operadores.

Em uso desde 2020, o VenomRAT é um desses softwares projetados para promover acesso remoto a sistemas infectados, facilitando o roubo de credenciais e dados sensíveis. Além das campanhas de phishing, ele pode ser distribuído via anúncios maliciosos e sites hackeados.

Como se proteger?

Para não se tornar vítima desta campanha, o melhor caminho é ter cuidado ao abrir emails com anexo, principalmente enviados de fontes desconhecidas. Além disso, não deixe de verificar a veracidade de uma ordem de compra ou fatura, se comunicando com o remetente por um número de telefone ou email legítimo.

Outros cuidados bastante difundidos para detectar e bloquear ameaças virtuais também podem aumentar a proteção. Entre eles, vale destacar a atualização do sistema operacional sempre que disponível e o uso de soluções de segurança.

No caso das empresas, uma opção interessante é treinar as equipes para identificar e relatar tentativas de phishing. No ano passado, o erro humano contribuiu para 95% das violações de dados, conforme levantamento da Mimecast.

Curtiu o conteúdo? Ajude outras pessoas a se protegerem de ataques cibernéticos compartilhando esta e outras notícias do TecMundo.