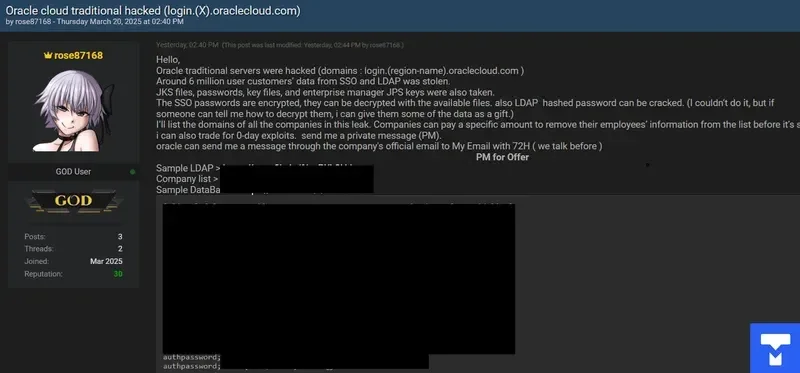

A Oracle teve os supostos dados de clientes e funcionários vazados em fórum cibercriminoso na última sexta-feira (20). A alegação indica que os dados compreendem registros de seis milhões de pessoas; o Brasil seria um dos países mais afetados.

Para rebater as notícias iniciais do caso, a Oracle divulgou um posicionamento ao Bleeping Computer no qual nega qualquer tipo de invasão em seus sistemas. Porém, o caso ganhou novos contornos com supostas provas, imagens e vídeos que comprovariam o ataque cibernético.

O ataque foi realizado por um cibercriminoso conhecido como “Rose87168”, que já esteve ligado a outros incidentes cibernéticos, como um que envolveu a DHL — notamos aqui.

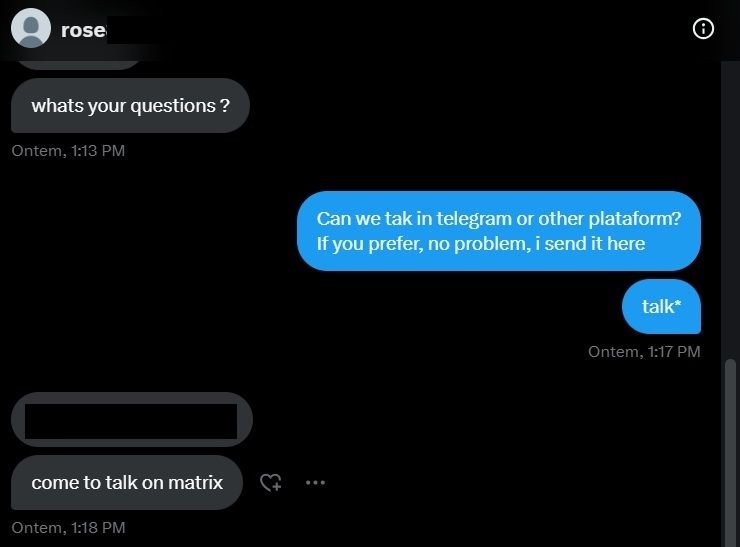

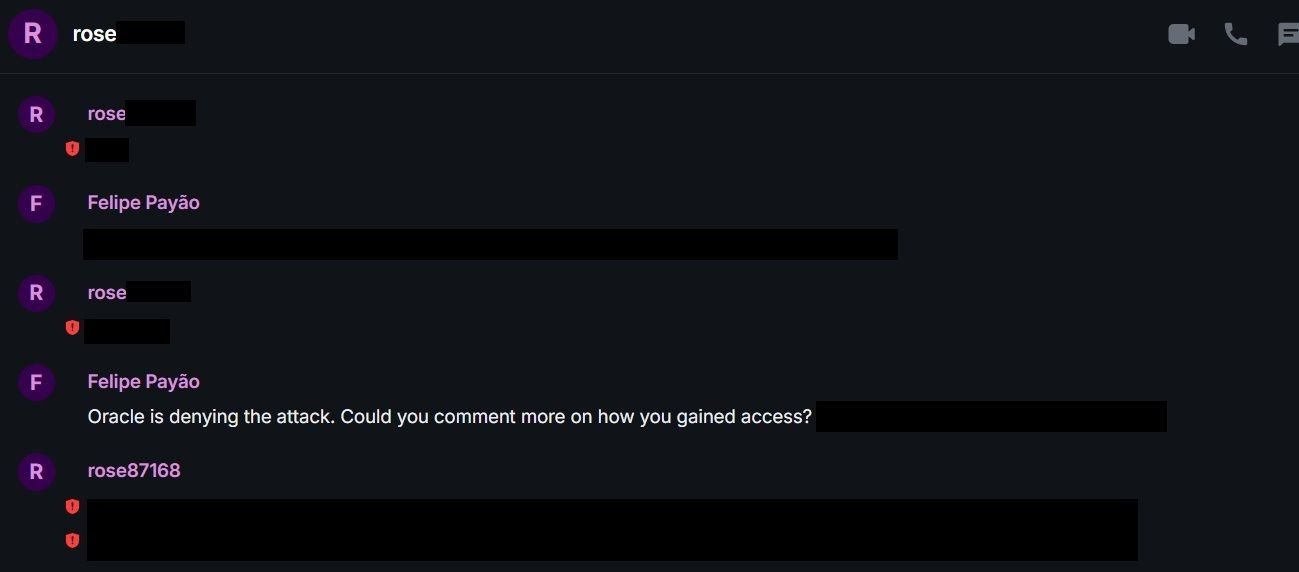

Para entender mais detalhes sobre a ação, entrei em contato com a Oracle e busquei informações sobre os atingidos. Ao mesmo tempo, fiz contato com o cibercriminoso “Rose87168” para entender um pouco mais de seu perfil e se há alguma motivação além de dinheiro.

Sobre a Oracle, a empresa não está respondendo mais contatos de imprensa, o que costumeiramente tem um significado quando analisamos casos similares: o posicionamento pode mudar em breve.

Já sobre “Rose87168”, conversamos via chat Matrix após abordagem no X. Rose deixou claro que não gostaria que nosso papo fosse apresentado de modo texto corrido, uma entrevista padrão, ou que prints da conversa fossem publicados — deixando apenas nosso relato sobre o contato.

Conversa com um cibercriminoso

Diferentemente de outros atacantes com quem costumo conversar em investidas cibernéticas em ‘solo’ brasileiro, Rose não tem qualquer reivindicação a ser feita ou trabalho hackativista.

Relembrando casos como o vazamento recente que envolveu o Banco Neon, o atacante buscava mais reconhecimento em programas de bug bounty no Brasil e, segundo ele, seu foco não era o dinheiro, o que traz essa veia mais hackativista.

Rose, pelo contrário, tem uma linha clara: chantagem para ganhar algum dinheiro. O crime pelo ganho.

Até por isso, o cibercriminoso não deu muito espaço ao responder perguntas — deixando algumas respostas bem vagas. Mesmo assim, consegui estabelecer alguns pontos: “Rose87168” é um “lobo solitário”, não faz parte de nenhum grupo.

Ele também não recebeu qualquer informação “discreta” sobre uma suposta vulnerabilidade RCE (execução remota de código) na Oracle — encontrou sozinho. Também nota que a empresa sofreu o vazamento porque não atualizou ou instalou qualquer patch no servidor com a falha.

“Após eu encontrar o CVE (Common Vulnerabilities and Exposures, identificador usado para catalogar vulnerabilidades), fiz mais algumas pesquisas e escrevi a PoC (Prova de Conceito, ferramenta que permite identificar erros técnicos)”, disse.

Rose entrou em contato com a Oracle duas semanas antes de realizar o vazamento em fórum na última sexta-feira (20). Segundo ele, a empresa aceitou pagar os US$ 20 milhões ou 100 mil XMR (Monero) pedidos como “resgate”.

Porém, o contato e o aceite da Oracle supostamente aconteceu por meio de um email não oficial. O cibercriminoso comenta que a empresa tomou essa decisão porque provavelmente já sabia que não iria pagar ou para fugir de uma possível sanção da GDPR (Regulamento Geral de Proteção de Dados da Europa, similar à LGPD no Brasil).

Vou notar aqui, apenas, que a Oracle é uma companhia norte-americana — apenas em casos específicos a GDPR se aplicaria.

Rose também adiciona que a Oracle fez algumas correções sobre a vulnerabilidade após a troca de emails e depois começou a ignorá-lo. “Após negar o leak, eu penso que usaram emails falsos para não terem qualquer documentação de nosso contato”, finalizou.

“Rose87168” é um cibercriminoso com motivação direta sem distrações. Perguntei como está o resultado dessa ação e ele comentou que já é pago por algumas empresas para remover informações vazadas em consequência desse ataque. Quantas e quais? Não obtive a informação.

“No final das contas, se a Oracle me pagar discretamente, teremos um final feliz”, foi sua última mensagem. “De outro modo, vou vender para quem tiver o dinheiro”.

Acredito na importância de perfilar o ator. Isso é válido em diversos níveis e impacta tanto sociedade quanto empresas e autoridades. Fiz dezenas de perguntas voltadas ao perfil de “Rose87168” — eu queria entender mais sobre com quem estava conversando. Todas as minhas perguntas foram respondidas com um largo sorriso.

Vamos falar sobre a vulnerabilidade

Até agora, poucas análises mergulharam no caso Oracle. As duas principais são encabeçadas pela empresa brasileira ZenoX e pela asiática CloudSek, de Singapura.

Vou citar abaixo alguns trechos das análises que reforçam a veracidade do ataque, batendo de frente com o posicionamento inicial da Oracle. Exatamente pelos pontos citados a seguir, continuamos esperando um novo posicionamento da empresa.

CloudSek: “Embora o agente da ameaça tenha conseguido compartilhar uma lista de amostra de clientes, ele também forneceu evidências do ataque enviando um arquivo criado em “login.us2.oraclecloud.com” e arquivando a URL pública, com o email do invasor dentro do arquivo de texto. O servidor, que parecia ser um serviço SSO, estava ativo há aproximadamente 30 dias. Isso está de acordo com as alegações do atacante de que o servidor alvo foi derrubado pela Oracle algumas semanas antes da violação (…).

O atacante agora compartilhou uma amostra de 10 mil linhas para comprovar ainda mais suas alegações. Nossa análise deste conjunto de dados revelou vários insights críticos:

- A amostra sozinha contém dados de mais de 1,5 mil organizações;

- O volume e a estrutura das informações vazadas fazem com que seja extremamente difícil fabricá-las;

- Muitas organizações afetadas têm tenantIDs no formato {tenant}-dev, {tenant}-test e {tenant}, sugerindo fortemente que o Threat Actor também obteve acesso a ambientes de produção;

- O conjunto de dados inclui um número substancial de endereços de email pessoais, provavelmente devido às organizações que permitem autenticação baseada em SSO para seus usuários e clientes;

- Pesquisadores independentes que também receberam este arquivo conseguiram verificar a validade do vazamento e confirmar que é uma violação legítima.

Após minha conversa com “Rose87168”, pedi que ele enviasse essa amostra ao TecMundo. Ela foi apresentada: conseguimos avaliar e validar as mesmas alegações da CloudSek. Além disso, novidades sobre o caso devem surgir em breve enquanto a Oracle não responde a imprensa por meio de investigações independentes.

A empresa brasileira ZenoX também traz pontos interessantes do vazamento. Por exemplo:

“A estrutura LDAP exibida como amostra contém múltiplas tags consistentes com implementações Oracle Identity Management, incluindo campos como userPassword (com hash visível), objectClass hierarchies e estruturas de diretório específicas da Oracle, como cn=Groups e cn=systemIDGroups, bem como referências a tenantGuid, que correspondem ao formato Oracle Cloud. A análise do time da ZenoX preliminar dos padrões de hash exibidos na amostra é consistente com os algoritmos de hash utilizados em implementações Oracle, embora alguns estejam parcialmente ofuscados com asteriscos, presumivelmente para preservar o valor da informação completa (…).

“O vazamento afeta diversas organizações de alto perfil, incluindo funcionários da própria Oracle, bem como colaboradores das maiores empresas do mundo e várias organizações de saúde e internacionais. A maioria dos registros corresponde a usuários finais regulares, mas também estão expostas contas de administradores que possuem privilégios elevados nos sistemas. As informações LDAP expostas revelam a estrutura interna do diretório Oracle Cloud, seguindo o padrão “cn=[username],cn=users,orclMTTenantGuid=https://www.tecmundo.com.br/seguranca/403580-se-a-oracle-me-pagar-teremos-um-final-feliz-diz-hacker-que-chantageia-empresa.htm,dc=cloud,dc=oracle,dc=com“. A presença dos valores “orclMTTenantGuid” indica uma arquitetura multi-tenant onde as contas de diferentes clientes são logicamente separadas no sistema”.

Conclusão e recomendações

A ZenoX, em sua análise, conclui que “a exploração da CVE-2021-35587 no Oracle Access Manager representa a hipótese mais provável para este ataque devido à sua perfeita correspondência com o padrão de dados comprometidos, englobando tanto o diretório LDAP quanto o banco de dados de identidades”.

“Esta vulnerabilidade crítica (CVSS 9.8) explica convincentemente como o atacante obteve acesso aos diferentes formatos de hash de senha e às possíveis chaves de descriptografia mencionadas. Por não requerer credenciais iniciais, nem interação do usuário, permitindo um ataque remoto direto via HTTP, esta falha possibilita exatamente o tipo de comprometimento observado. O controle total do sistema de identidade resultante da exploração justifica o acesso a dados entre diferentes tenants e às contas “canary” de monitoramento de segurança em múltiplos ambientes. Enquanto as outras hipóteses necessitam de múltiplos ataques coordenados ou acessos privilegiados prévios, esta única vulnerabilidade no componente OpenSSO Agent é suficiente para explicar a escala e profundidade de todo o comprometimento observado”.

Recomendações para pessoas e empresas que estão no suposto vazamento:

- Atualização imediata de credenciais para todos os usuários afetados, com implementação obrigatória de MFA;

- Monitoramento de Threat Intelligence intensificado de atividades suspeitas em contas expostas no vazamento;

- Implementação de alertas para tentativas de login de localizações incomuns ou dispositivos não reconhecidos;

- Revisão completa das permissões de acesso e implementação rigorosa do princípio de privilégio mínimo;

- Atualização dos sistemas de detecção para identificar comportamentos anômalos associados às credenciais comprometidas;

Avaliação de riscos específica para determinar exposição adicional baseada nas informações vazadas; - Atualização urgente do Oracle Access Manager para versões não vulneráveis à CVE-2021-35587, aplicando os patches de segurança fornecidos por Oracle (disponíveis no Critical Patch Update);

- Implementação de WAF (Web Application Firewall) com regras específicas para bloquear tentativas de exploração da CVE-2021-35587 e vulnerabilidades similares.

O TecMundo continua, de forma indendependente e com a ajuda de fontes seguras, analisando a amostra recebida. Em breve, mais informações sobre o caso serão reveladas.