Daniel, um hacker de apenas 15 anos, diz ter encontrado uma grave brecha no Cloudflare, empresa responsável por fornecer serviços de segurança e conectividade na internet. Com essa falha, agentes mal-intencionados podem descobrir a localização de usuários de diversas redes sociais populares, como o Discord e o Signal.

O jovem descobriu o problema há cerca de três meses e o descreve como um “ataque de desanominização sem cliques” que permite o invasor obter a localização de qualquer alvo em um raio de 400 km por meio da vulnerabilidade de um aplicativo. A desanominização utiliza dados anônimos cruzados com outras fontes de dados para encontrar novamente a fonte de dados anônima original.

Em outras palavras, esse ataque ocorre quando os invasores começam a procurar os dados da vítima (anônimos) e cruzam esse material com algo real e de fácil acesso, para retroceder e encontrar a vítima. Contudo, esse processo tem dois pilares que tornam a invasão possível: o Cloudflare e um aplicativo de terceiros, como o famoso Discord.

Por ser um serviço global que utiliza internet, o Cloudflare usa a técnica de caching para armazenar certos dados. O cache, no mundo da computação, é uma memória de acesso extremamente rápida e usada para abrir arquivos constantemente utilizados — seja em um computador ou na nuvem.

No caso desse ataque isso tem relação com imagens, vídeos e até mesmo páginas da internet. Ter esse conteúdo de fácil acesso para o usuário previne que ele fique esperando imagens de um determinado site carregarem por muito tempo, ou baixe automaticamente esse material por meio de notificações, por exemplo.

Brecha usa aeroportos para chegar nas vítimas

Para testar a teoria da brecha, Daniel enviou uma única imagem para uma pessoa por um aplicativo que tenha os serviços da Cloudflare por trás. Após isso, o hacker utilizou um bug que permite uma ferramenta do serviço, o Teleport, para forçar solicitações de dados por meio de data centers específicos.

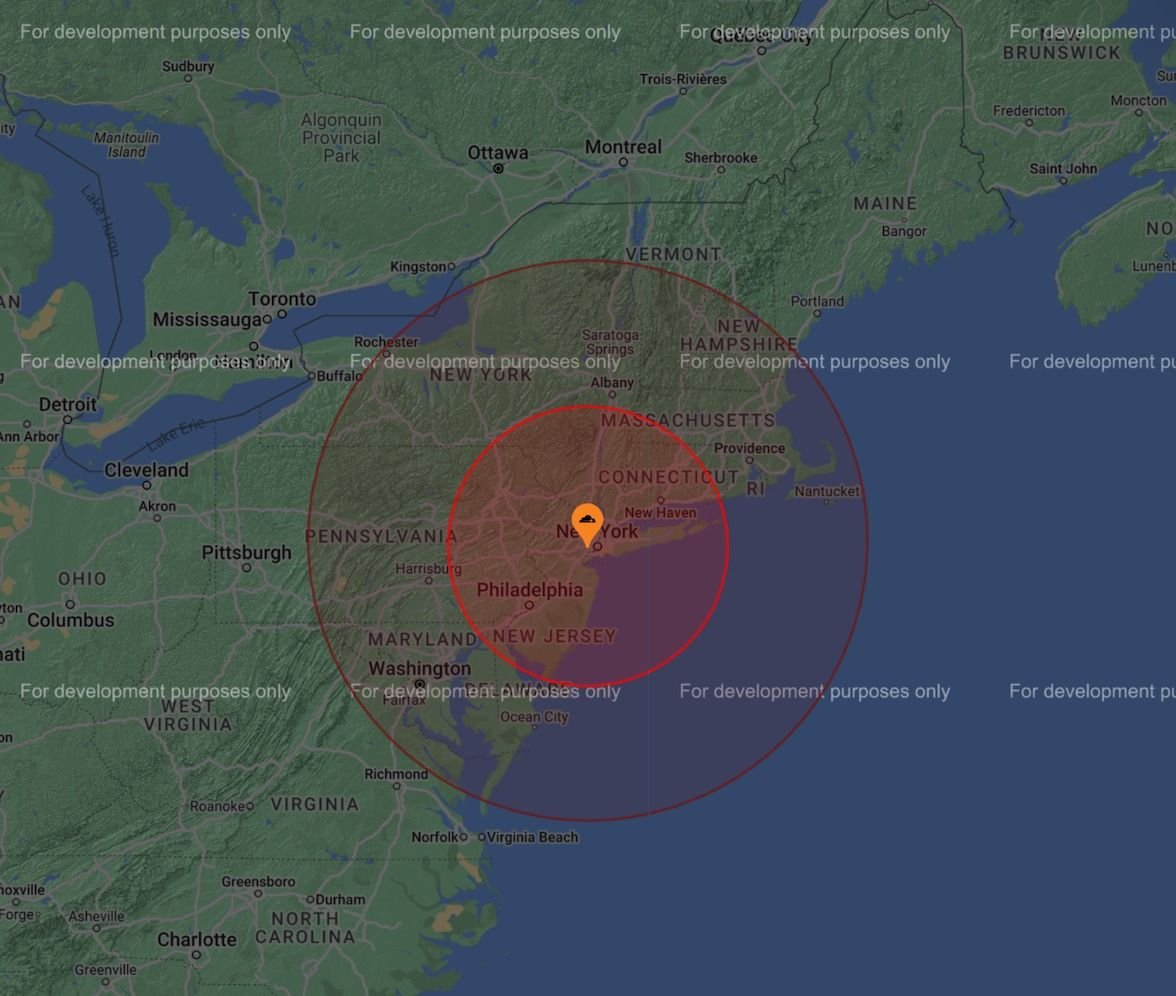

Com isso, é possível enumerar os dados das respostas devolvidas ao hacker e encontrar um código de aeroporto. Como o caching não funciona apenas em um servidor, e vai armazenando essas imagens em diversas localidades, basta que os invasores cruzem os dados da localização do aeroporto com o data centers da Cloudflare mais próximo à casa do usuário — pronto, você foi encontrado.

No entanto, a localização não é 100% precisa e pode fornecer a informação de que aquele usuário está em Nova York, uma cidade com 8,2 milhões de habitantes. Ainda assim, isso é particularmente perigoso, uma vez que pode ser usado para perseguir figuras notórias, protegidas, e até membros de governos.

Em resposta ao site Bleeping Computer, um representante da Cloudflare aponta que o erro no Cloudflare Teleport já foi corrigido e mencionou a política na caça de bugs como “vital”. Companhias como o Discord e o Signal ainda não se manifestaram.